Cryptowall powraca w postaci złośliwych plików pomocy (CHM)

|

Nowa fala spamu zawierająca szkodliwe oprogramowanie w formie plików *.chm trafiła do setek skrzynek pocztowych. Jak stwierdzili specjaliści z laboratoriów Bitdefendera, pozwoliło to na rozprzestrzenienie się niesławnego ransomware Cryptowall, czyli wirusa szyfrującego komputer użytkownika.

Co ciekawe, hakerzy uciekli się do bardzo „modnego", a zarazem skutecznego sposobu, by automatycznie wprowadzić złośliwe oprogramowanie na komputery swoich ofiar poprzez szkodliwe załączniki o rozszerzeniu *.chm.

Chm jest rozszerzeniem odnoszącym się do skompilowanych plików w formacie HTML, używanych do dostarczania instrukcji obsługi wraz z aplikacjami. Ten format uzyskiwany jest ze skompresowania dokumentów HTML, obrazków oraz plików JavaScript, wspólnie wraz z łączem spisu treści, indeksu i wyszukiwania.

Co jest takiego niebezpiecznego w plikach pomocy?

Pliki te są wysoce interaktywne i mogą spowodować uruchomienie szeregu technologii, w tym JavaScript, które mogą przekierować użytkownika na zewnętrzny adres URL przy otwieraniu plików CHM. Napastnicy zaczęli wykorzystywać pliki CHM do automatycznego uruchamiania szkodliwych zawartości zaraz po otwarciu pliku. To ma swój sens: w mniejszej interakcji z użytkownikiem, istnieją większe szanse na bezproblemowe oraz niezauważone rozprzestrzenienie się zagrożenia.

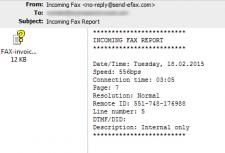

Zagrożenie, tak jak wspomnieliśmy, rozprzestrzenia się poprzez spam. Fałszywe przychodzące e-maile z raportami faksów podszywają się pod automatyczne konta w domenie użytkownika.

Gdy tylko zawartość archiwum *.chm zostanie uruchomiona, złośliwy kod jest pobrany z zewnętrznej lokalizacji, jako plik http://***/putty.exe oraz zapisze się, jako %temp%\natmasla2.exe i się wykona. W trakcie tego procesu uruchomi się okno wiersza poleceń.

Cryptowall jest zaawansowaną wersją Cryptolockera, szkodliwego ransomware szyfrującego pliki, znanego z maskowania ładunku wirusa w niegroźnej aplikacji lub pliku. Działanie ransomware polega na wniknięciu do wnętrza atakowanego komputera i zaszyfrowaniu danych należących do użytkownika w celu wymuszenia pieniędzy za klucz służący do ich deszyfrowania.

Złośliwe programowanie wymuszające okup jest, spośród wszelkich jego odmian, największym wyzwaniem dla firm zajmujących się bezpieczeństwem, które są zmuszone do tworzenia coraz to bardziej agresywnych metod heurystycznych, aby zapewnić bezpieczeństwo naszych danych. Artykuł o tym jak można wzmocnić ochronę w firmie przed złośliwym oprogramowaniem szyfrującym przeczytasz tutaj: tutaj

Pierwsza fala infekcji przez e-mail wystąpiła 18 lutego i skierowana została do kilkuset użytkowników. Serwery spamu zlokalizowane są w: Wietnamie, Indiach, Australii, USA, Rumunii i Hiszpanii. Po analizie nazw domen odbiorców, wnioskujemy, iż osoby atakujące ukierunkowały swój atak na użytkowników z całego świata, w tym z USA, Australii i wielu krajów Europy, w większości z Holandii, Danii, Szwecji i Słowacji.

Bitdefender radzi sobie z wykrywaniem zagrożenia Trojan.GenericKD.2170937.

Jak uniknąć infekcji Cryptowallem?

Pracownicy laboratoriów Bitdefender stworzyli listę zaleceń w celu zapobiegania infekcjom i tym samym zalecają przechowywanie kopii danych na dyskach zewnętrznych.

Przeczytaj o tym tutaj.

Aby rozszerzyć ochronę, Bitdefender opracował Cryptowall Immunizer, narzędzie, które pozwala na uodpornienie komputerów i zablokowanie prób szyfrowania plików zanim do tego dojdzie. Bitdefender zaleca użytkownikom stosowanie rozwiązania antywirusowego przez cały czas oraz używanie tego dodatkowego narzędzia, jako dodatkowej warstwy zabezpieczeń.

Artykuł bazuje na próbkach spamu przedstawionych dzięki uprzejmości badacza spamu firmy Bitdefender - Adriana MIRON oraz analityków wirusów Bitdefender Doina COSOVAN i Octaviana MINEA.

Nadesłał:

Marken

|