Jeszcze bardziej złośliwy CryptoWall powraca

|

Niesławna rodzina CryptoWall ransomware powraca, szyfrując pliki pod fałszywym pretekstem testowania rozwiązań antywirusowych.

”CryptoWall Projekt nie jest szkodliwy i nie ma na celu zaszkodzić użytkownikowi i jego danym. W ramach projektu eksperymenty prowadzone są wyłącznie w celu edukowania o bezpieczeństwie informacji, a także sprawdzenia certyfikatów produktów antywirusowych chroniących dane. Razem możemy sprawić, że Internet stanie się lepszym i bezpieczniejszym miejscem.”

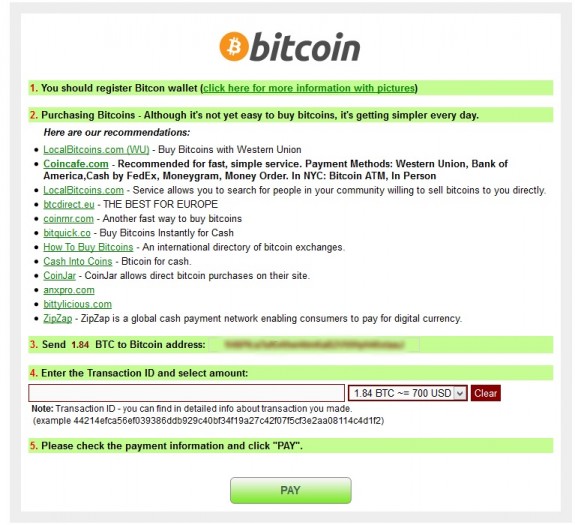

Tym razem użytkownicy są proszeni o wpłacenie 700 dolarów w walucie Bitcoin. CryptoWall działa od kwietnia 2014 roku w ramach trzech znanych wersji, a co miesiąc wyrządza ponad 1 mln strat, jak określają doniesienia federalne.

Badacze złośliwego oprogramowania firmy Bitdefender przeanalizowali próbki szczepu złośliwego oprogramowania i wykazali wyraźne różnice pomiędzy CryptoWall 4.0 i jego poprzednikami.

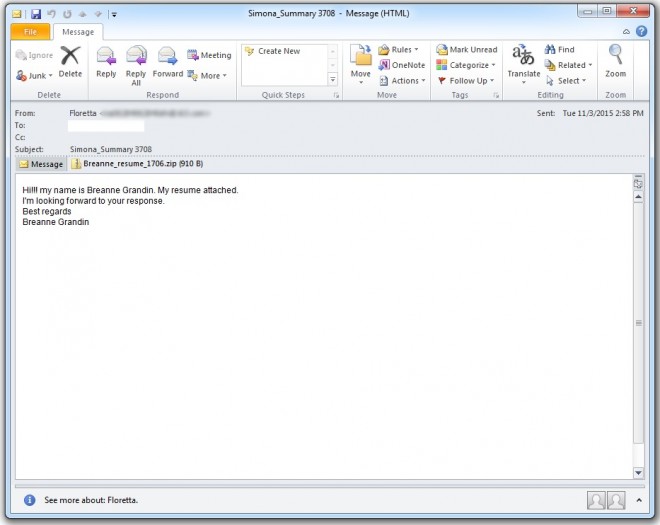

Podobnie jak poprzednie wersje, CryptoWall używa tych samych metod do rozprzestrzeniania się za pomocą zainfekowanych wiadomości e-mail.

rys. 1: Wiadomość e-mail zainfekowana CryptoWall.

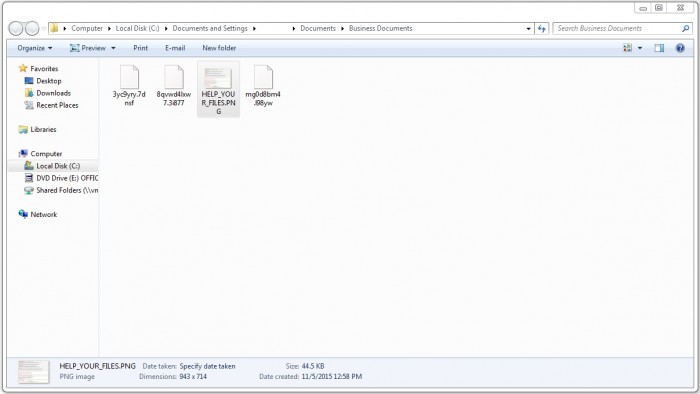

Szkodnik wyświetla przeprojektowaną wiadomość o okupie i nowe nazwy plików, ale najbardziej zauważalną zmianą jest to, że CryptoWall szyfruje i zmienia nazwy plików wraz z jego danymi. Każdy zaszyfrowany plik ma nazwę składającą się z przypadkowych liter i cyfr. To sprawia, że rozpoznanie plików, ku frustracji użytkowników jest prawie niemożliwe.

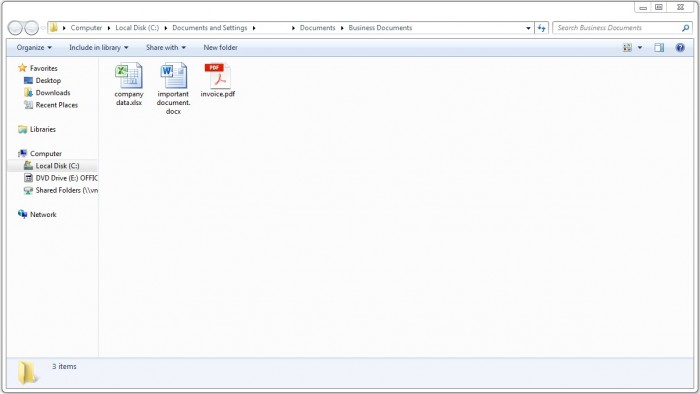

rys. 2 Dokumenty przed zainfekowaniem CryptoWall 4.0

rys. 3 Dokumenty po zainfekowaniu CryptoWall 4.0

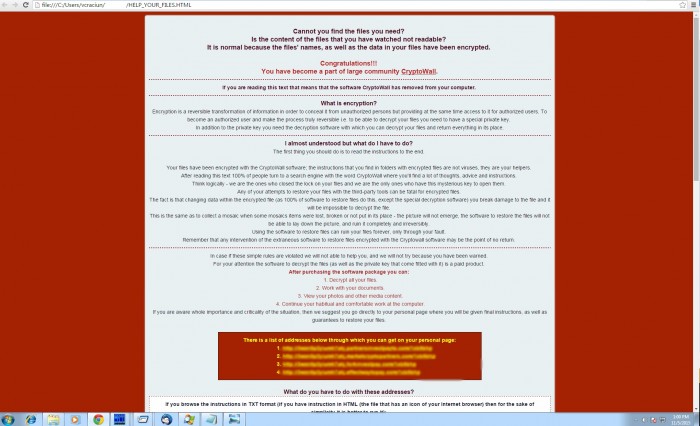

Po zainstalowaniu szyfruje pliki i wyświetla żądanie okupu w trzech formatach: HTML, TXT i PNG. Przesłanie także zauważalnie różni się od poprzednich wersji – jest mniej alarmujące i zawiera nutę ironii.

rys. 4 Notatka o okupie po infekcji w HTML

Po wstępie o edukacji użytkowników na temat szyfrowania, hakerzy jasno orzekają, że są jedynymi właścicielami programu do deszyfracji plików użytkownika. Oznajmiają również, że „wszelkie próby przywracania plików narzędziami firm trzecich mogą okazać się śmiertelne dla zaszyfrowanych plików. Pliki mogą zostać tak uszkodzone, że nigdy nie będą ponownie kompletne.”

Aby zachować anonimowość ransomware prosi użytkowników o opłacenie okupu poprzez sieć Tor. Napastnicy ostrzegają również użytkowników, że to rozwiązania antywirusowe są winne, jeśli wykryją i usuną wirusa razem z instrukcją. W tym przypadku przedstawiają plan B – kolejny zestaw instrukcji jak zainstalować na swoim komputerze sieć Tor.

rys. 5 Strona płatności i deszyfrowania

Komunikat zaleca także opłacenie okupu w ciągu 2-3 dni, w związku z możliwością dezaktualizacji linków. CryptoWall 4.0 w dalszym ciągu korzysta z tej samej witryny deszyfrującej, jak w poprzednich wersjach. Z tej strony ofiara może dokonywać płatności, sprawdzić jej stan, rozpocząć deszyfrowanie i stworzyć zapytanie do pomocy technicznej.

Wydaje się, że standardy szyfrowania pozostały takie same – RSA2048 – silny algorytm szyfrowania, który sprawia, ze deszyfrowanie jest niemożliwe.

Bitdefender nadal bada te zagrożenie, a szczegóły zostaną ujawnione wkrótce.